【CNDS2025】監査を負担から成長の契機へ変えるLayerX流クラウド統制とセキュリティの仕組み

「CloudNative Days Summer 2025」で行われたセッション「開発も運用もビジネス部門も!クラウドで実現する『つらくない』統制とセキュリティ」では、株式会社LayerXの星 北斗氏が登壇し、同社が提供する「バクラク」における実践を題材に、アカウント管理や特権権限の統制、アプリケーションやインフラ、データベースの変更管理、さらに監査対応の効率化を、クラウドサービスとコード化によって実現する具体的な手法が紹介された。

監査対応の負担を背景にした問題提起

登壇者は株式会社LayerXでCISO、SRE、コーポレートエンジニアリングを兼務する星 北斗氏である。開発と運用の現場を持ちながら内部統制や監査対応にも関与する当事者の視点から語られた点が特徴である。LayerXは「すべての経済活動をデジタル化する」というミッションのもと、クラウド型業務支援サービス「バクラク」を展開している。

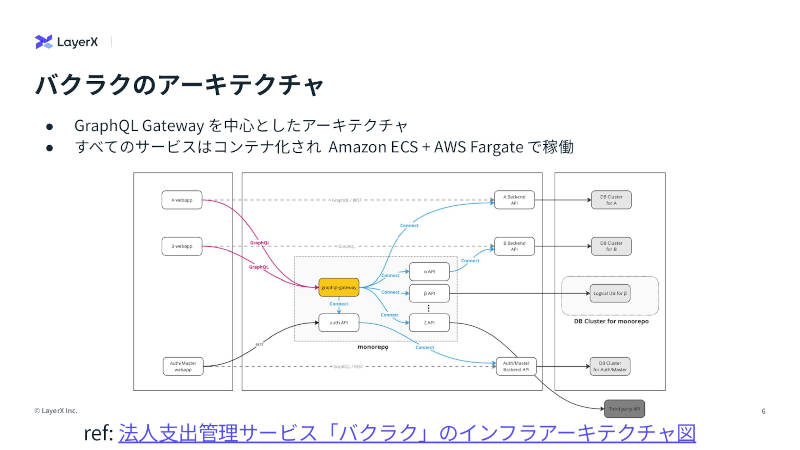

バクラクの各サービスはGraphQL Gatewayを中心に、ECS/Fargate などクラウド標準のアーキテクチャ上で稼働しており、この基盤を前提に統制やセキュリティをコードとして組み込む取り組みが進められている。

ITシステムの重要性が増すにつれコンプライアンス水準は高まっているが、クラウドを活用した開発と従来型の監査要求との間には齟齬が生じ、現場の負担は大きい。星氏は「監査対応に追われると、開発生産性が犠牲になってしまいます」と述べ、いかに「つらさ」を軽減しつつ統制を維持するかを本発表の焦点とした。

クラウド活用で実現する統制と自動化の実装

LayerXにおける統制とセキュリティの実装は、クラウドサービスを最大限に活用し、従来人手に頼っていた統制作業をコードやワークフローに組み込むことで「つらくない」形に変えていく試みである。その具体例が複数紹介された。

まず基盤となるのはアカウント管理である。人事システムやNotionに登録された従業員属性を起点に、Microsoft Entra IDでSSOアカウントを自動生成し、入退社や異動に合わせて権限を更新する。Slackで通知や承認が回る仕組みも備え、運用担当者が手作業で対応する必要はない。星氏は「アカウント管理は原点にして頂点です」と語り、統制全体を支える基盤であることを強調した。さらにSmartHRの情報を活用し、部署や役職に応じた権限を自動的に割り当てる仕組みを整えている。

加えて、特権権限については常時保持を許さず、Microsoft EntraのPrivileged Identity Management(PIM)を活用して必要時のみ時間限定で付与し、その後自動的に剥奪する仕組みを導入している。AWSや社内ネットワークへのアクセスに適用され、いわゆるJIT(Just In Time)アクセスによりリスクを最小化している。

次に重視されているのがシステム変更の管理である。アプリケーション、インフラ、データベースのいずれもGitHubを中心とした統制プロセスに組み込まれている。ここではPRレビューが承認プロセスそのものであり、承認者はTeamやCODEOWNERSによって自動的に割り当てられる。緊急時の自己承認も許容されるが、その場合は必ずAPI経由でログが残る。「例外対応をゼロにすることはできません。大事なのは例外が起きたときに説明可能な状態にしておくことです」と星氏は語り、柔軟性と統制の両立を示した。

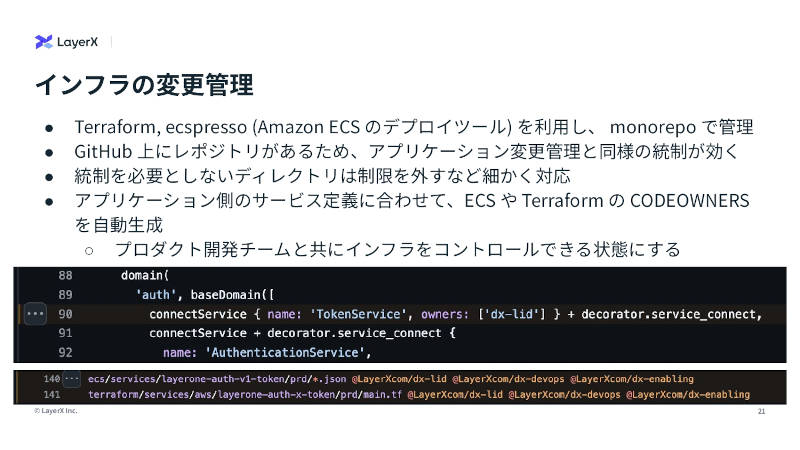

またインフラについても同じ考え方を適用し、Terraformやecspressoを用いてコード化した上で、GitHubで管理している。サービス定義から自動的にCODEOWNERSを生成し、責任の所在を明確化する仕組みを導入している。データベースについてはBytebaseを活用し、変更をレビュー、承認プロセスに組み込み、複製DBで事前検証を行うことで安全性を確保している。これらにより、アプリケーションからインフラ、データベースまで一貫した変更管理が実現されている。

さらに、ビジネス部門のシステム利用も統制の対象となる。BizOpsが主体となってIdPと連携したグループ管理を行い、権限を一元化している。監査ログはSnowflake上のデータ基盤に集約し、BIツールで可視化することで、非エンジニア部門でも容易に検索できるようにしている。またAWS CloudTrailやEntraログなどの証跡は、検索クエリやAPIコマンドとして定義して再利用できるようにしており、監査対応の効率と再現性を高めている。星氏は「人手でまとめるのではなく、コードとして残しておくことが再現性につながります」と強調した。

このようにLayerXでは、アカウント管理から特権権限、変更管理、監査ログに至るまで、クラウドサービスを組み合わせた自動化とコード化による統制を実現している。人手依存を排し、「説明可能な統制」を開発フローそのものに組み込むことが、監査対応の負担を軽減し、組織の信頼性を高める基盤となっている。

監査を成長の契機とする前向きな姿勢

セッションの結びとして、星氏は監査との向き合い方に言及した。監査は開発者や運用担当者の活動を制約する存在ではなく、組織が決めたルールや仕組みがきちんと機能しているかを確認するための手段であると強調した。「監査は敵ではありません。決めたことを守れているかを確認し、改善のきっかけを与えてくれる存在なのです」と語り、その姿勢を会場に伝えた。さらに星氏は「監査をくぐり抜けるのではなく、うまく付き合って自分たちの仕組みを良くしていくチャンスにしたいと思っています」と語り、受け身ではなく前向きに監査を捉える姿勢を示した。

LayerXの取り組みは、従来人手に依存してきた統制をクラウドサービスとコード化されたワークフローに組み込み、再現性と効率性を確保する方向に進化させるものだ。SSOやIdPの活用によるアカウント管理、PIMによる特権アクセス制御、GitHubやTerraform、Bytebaseを用いた変更管理、ログ収集とコード化された監査対応など、統制を設計段階からシステムに組み込むことで、開発生産性とコンプライアンスの両立が可能となっている。この実装群は「つらい統制」を「説明可能で持続可能な統制」へと変える実例であるといえる。

さらに重要なのは、この実装が特定の部門だけで完結するものではなく、SREやコーポレートエンジニアリング、プロダクト開発、BizOpsといった複数の部門が協働することによって成立している点である。統制やセキュリティは一部の専門部署の責任にとどまらず、全社横断の体制によって支えられるべきものだという姿勢が示された。

セッションを通じて示されたのは、クラウドとエンジニアリングを駆使すれば、統制や監査対応を負担ではなく組織の成長を支える仕組みとして取り込めるという実践的な知見である。監査を敵視するのではなく対話の相手とし、コード化による効率化と全社的な協働によって「つらくない統制とセキュリティ」を実現していくことが、星氏の提示した姿勢である。

連載バックナンバー

Think ITメルマガ会員登録受付中

全文検索エンジンによるおすすめ記事

- 【CNDS2025】 数百万台のサーバーを守る仕組みを解き明かすマイクロソフトのSREとAIOpsの最新アプローチ

- 【CNDS2025】クラウドネイティブの本質をたどりながらモノリスから王国の夜明けへと進む旅

- 【CNDS2025】国産クラウドが目指すCloudNativeの未来 さくらのクラウドの進化と展望

- 【CNDS2025】共有DBからの脱却とAWS移行に挑んだマネーフォワードのリアーキテクチャの全体像

- 【CNDS2025】つくって壊して直して学ぶDB on Kubernetesの実践で見つけた、PostgreSQL運用の勘所

- 【CNDS2025】LLM時代の複雑な処理ニーズに応えるCloud Native ML基盤の標準化とその進化

- 【CNDS2025】沖縄の地域文化と社会課題を踏まえたクラウドデータ基盤によるDX推進とエンジニア起点の変革の可能性

- 【5/23開催直前!】クラウドネイティブの最前線を沖縄で体感!「CNDS2025」見どころガイド

- GrafanaCON 2025、インストルメンテーションツールのBeylaを解説するセッションを紹介

- CNDT 2022、事業会社におけるゼロトラスト実施の反省を語るLayerXのセッションを解説